منظور از استراتژی دفاع در عمق یا Defense In Depth در برابر باج افزارها در سال 2020 با افزایش حملات سایبری ، باج افزار ها یکی از پرتکرارترین و مخرب ترین حملات شناخته شد .در کلیه سازمان ها باید اقدامات دفاعی در برابر باج افزار ها و سایر حملات سایبری تقویت شود .امنیت داخلی رویکردهای متفاوتی برای ایمن کردن کسب و کار دارد که تیم های امنیتی و IT را متحد میکند و اطلاعات کافی و دقیقی را به سازمان ها می دهد که این امر باعث افزایش سرعت در نحوه شناسایی و پیشگیری از خطر خواهد شد .

شرکت VMware در این مقاله با NIST یا National Institute of Standards and Technology که مختص عملکردهای حفاظت ،تشخیص و پاسخ هستند ، راهکارهایی را مطرح می کند. این مقاله از رویکرد استراتژی دفاع در عمق استفاده می کند و به شرح مجموعه ای از راهکارهای VMware می پردازد این موارد برای محافظت از منابع سازمان لازم میباشد.

باج افزار چیست ؟

نوعی بدافزار که تلاش میکند دسترسی به داده های سازمان و کاربر رو مسدود و رمزگذاری میکند و تا زمان پرداخت باج اطلاعات سازمان، همچنان مسدود می ماند حتی هیچ تضمینی نیست که پس از پرداخت رمزها در اختیار کاربر گذاشته شود.

سه مدل از سناریوهای باج افزار

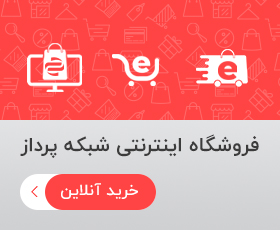

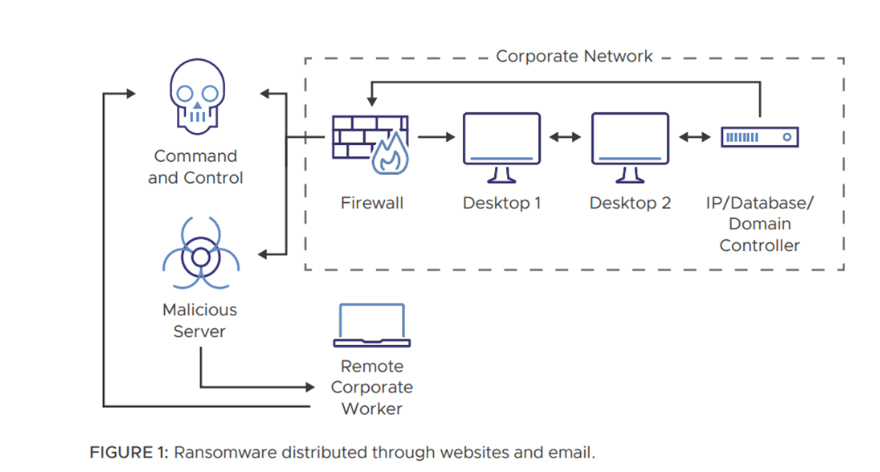

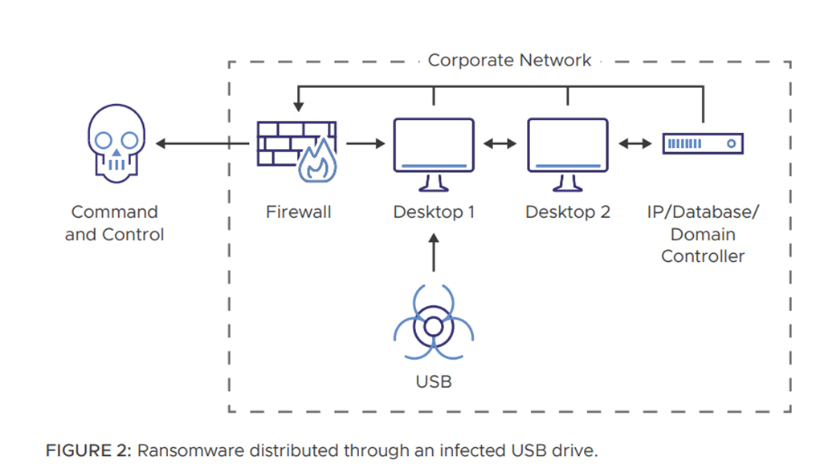

باج افزارهایی که از طریق وب سایت یا ایمیل ،از طریق درایو USB و از طریق حمله های هدفمند توزیع می شوند.

از طریق وب سایت یا ایمیل

در صورت دانلود کردن لینکی، از طریق وب سایت یا یک ایمیل حاوی باج افزار به اشتباه توسط کاربر و اجرای آن یک کلید رمزنگاری تولید می شود که به وب سرور خارجی ارسال و سپس بدافزار برای سوءاستفاده وارد عمل شده و به سراسر شبکه منتظر می شود.

این بدافزارها دسترسی افراد را با رمزگذاری روی فایل ها محدود و در ازای رمزگشای درخواست مبلغی را میکنند .

از طریق درایو USB :

دراین روش کاربر بدون اطلاع از بدافزارهایی روی USB آن را به سیستمی در شبکه متصل میکند ،پس از اتصال نرم افزارمخربی به طور خودکار یا با دخالت کاربر اجرا شده و دستگاهی گه در آن قرار داده شده است را رمزگذاری می کند ،سپس شبکه ی محلی را اسکن میکند و سیستم ها آسیب پذیر را پیدا و به آن ها نفوذ میکند و سیستم هایی که آلوده شده را Reboot میکند و درخواست باج را برای کاربر ارسال میکند.

از طریق حمله های هدفمند

مهاجم در این نوع حمله اطلاعات معتبر کاربر را از طریق حمله Brute force یه RDP به دست می آورد.این اطلاعات مربوط به مدیر VMware هست که در چندین هاست استفاده شده است . در این حمله مهاجم با استفاده از یک پوسته امن SSH را برای میزبان فعال و باج افزار را برای رمزگذاری روی فایل های VMDK در کلیه سرورهای مجازی بر این هاست آپلود و درخواست های باج را فعال می کند.

راهكارهای VMware برای باجافزار

- استفاده از فیلترهای SPAM – این فیلترها از رسیدن Phishing به کاربران جلوگیری می کند .

- استفاده از اسکن ایمیل-اسکن محتوا و فیلترینگ ایمیل برای تشخیص تهدید قبل از رسیدن ایمبل به کاربر استفاده می شود.

- تبلیغات را Block کنید – امکان توزیع باج افزار ها از طریق تبلیغات مخرب توزیع می شوند .

- فایروال – استفاده از تجهیزات فایروال بصورت سخت افزاری و نرم افزاری ترافیک شبکه را کنترل می کنند . آن ها بطور متمرکز بر حذف فعالیت های مخرب عمل می کنند.

- استفاده از سیستم های تشخیص نفوذ (IDS/IPS) – این راهکار برای اساس Signature ها فعالیت میکند و فعالیت های مخرب را شناسایی می کند .

- تقسیم بندی شبکه – با تقسیم کردن یک شبکه به چندین زیر شبکه و بسته به سطح امنیت دسترسی به کاربران داده می شود و قادر به برقراری ارتباط به صورت مستقیم بین زیر شبکه ها نباشد که اغلب توسط سوییچ یا فایروال از هم تفکیک شده.

- رمزهای عبور قوی- از مهم ترین مکانیسم های احراز هویت در امنیت اطلاعات

- بررسی log ها – همه ی log ها برای تجزیه و تحلیل و کنترل های مهم امنیتی از همه ی دستگاه های جمع آوری و بررسی گردند.

- ایجاد محدودیت در دسترسی کاربران- برای هر کاربر فقط دسترسی به فایل های مورد نیاز خود باز باشد و به همه ی شبکه دسترسی نداشته باشد.

- مدیریت patch – patch ها آسیب پذیری در بروزرسانی یک سیستم عامل یا plug-in را شناسایی می کنند.

- Backup منظم از داده ها – این فرآیند به سهولت در بازیابی اطلاعات کمک میکند هم چنین باید، ایمن سازی این backup ها بصورت آفلاین هم انجام گردد و بطور دائمی به رایانه ها و شبکه های که از آن ها backup گرفته می شود متصل نباشد.

- تست نفوذ بصورت سالانه انجام گردد.